电量判断模型与黑产破解

判断手机用户身份时,加入一个新角度,观察用户电量变化趋势,不失为一个好策略。这有助于辨别是普通用户还是黑产工作室在用手机。然而,这种方法原本能阻止黑产冒用身份,但很快就被他们发现了。黑产甚至迅速找到了应对之道,他们在网上销售伪造数据的技术工具,使得电量判断法变得无效。

现有解决思路与策略

公司为应对黑产伪造数据,不仅采用了设备指纹识别、IP信誉评估等传统方法,还引入了多种机器学习算法。这些算法旨在辨别正常与异常行为,并从关联模型角度寻求更多解决方案。国际上已有企业推出了类似产品,该产品在数据文件中嵌入类似“木马”的元素,将访问记录发送至服务器,便于追踪数据。

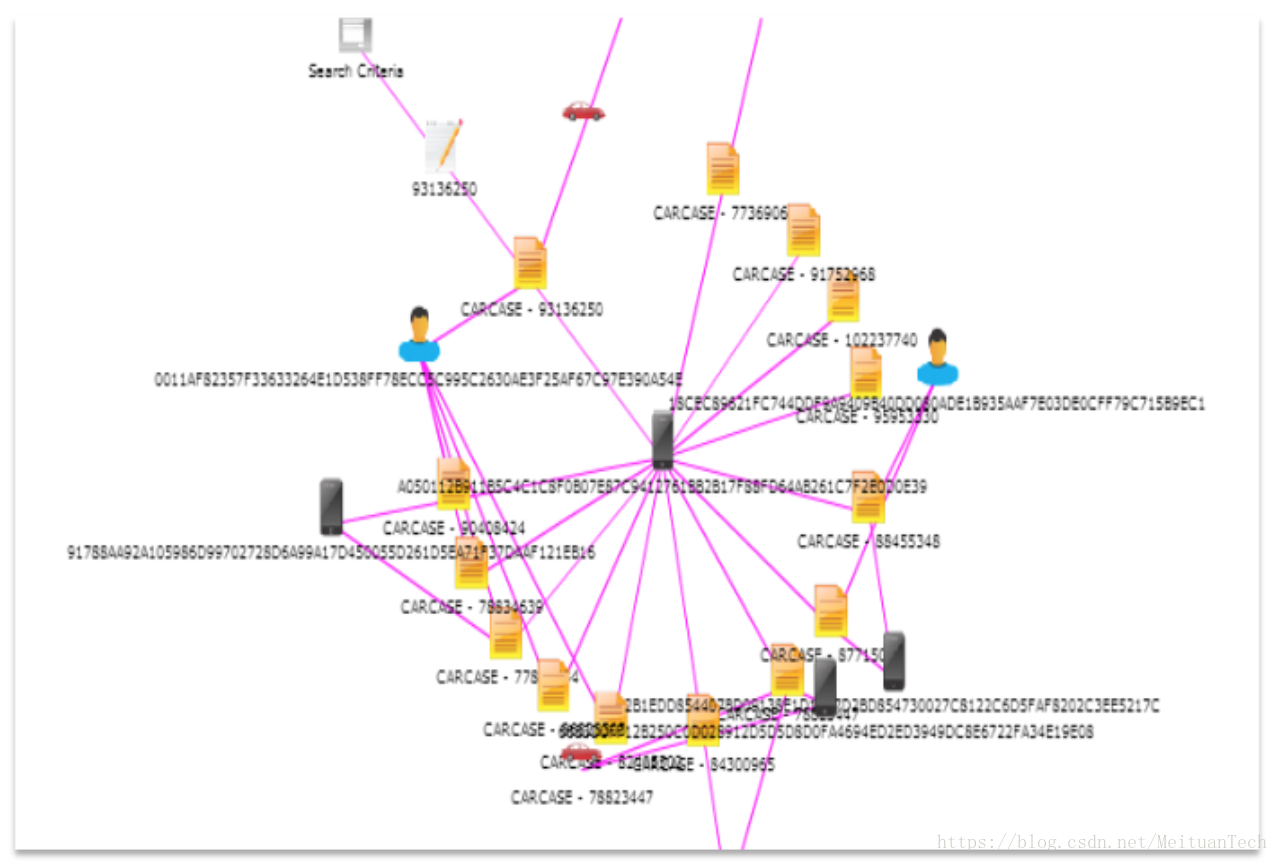

大数据关联审计价值

大数据给关联审计带来了新的机遇。我们可以借助不同数据之间的联系来识别异常举动。比如,可以从信息流、物流、资金流等大方向入手,设立捕捉内部问题的规则。这些规则根据各自的数据特性,能更有效地识别内部的潜在异常。通过多维度数据的关联分析,我们能够更准确地揭示数据中潜藏的风险。

UEBA 行为分析机制

用户与实体行为分析技术能够识别出不寻常的行为模式。为了实现这一功能,它需要在各个阶段设置数据采集点。这需要后端支持,包括规则引擎、数据平台和算法平台。将不同业务线的数据整合后,安全人员可以更有效地识别异常行为。然而,这要求安全人员具备较高的数据敏感度,能够对各类数据进行深入分析,从而挖掘出异常的线索。

用户信息分层保护

客户有时需查阅修改后的全面信息,这要求对信息进行分级保护。一般而言,我们会依据设备的使用频率来决定,若为常用设备,用户可轻松点击查看。这样一来,既确保了客户信息的完整性及查阅的便利性,同时也增强了数据的安全性。而对于不常使用的设备,则必须实施更为严格的访问验证。

安全工具性建设要点

安全环节涉及众多辅助性建设。数据仓库需进行脱敏处理,以避免敏感信息外泄,便于分析及开发人员深入研究数据。然而,数据混淆替换成本较高,而视觉脱敏虽然成本低廉,却存在被规避的风险。隐私保护方面,有K匿名、边缘匿名、差分隐私等学术手段。安全部门还需了解数据平台中敏感资产状况及人员权限。数据扫描技术能够揭示并保护大数据平台中的敏感数据。

在互联网安全管理方面,你认为哪一种手段最为有效?期待你的点赞和转发,也欢迎在评论区参与讨论。

转载请注明出处:imtoken官网下载,如有疑问,请联系()。

本文地址:https://www.hrbaixh.com/%E6%9C%AA%E5%91%BD%E5%90%8D/729.html